Email Security

Con las herramientas de Email Security de Ventura Systems su equipo de TI podrá enfocarse en el trabajo importante,

en lugar de quedarse atrapado procesando miles de emails.

SOBRE LA SEGURIDAD EN EL CORREO ELECTRÓNICO

Las amenazas que usan al Email como vector principal de ataque son las mayores fuentes de riesgos cibernéticos que enfrentan actualmente las compañías. Cada día se envían millones de emails de Phishing y aunque los proveedores de soluciones de Email tienen algunas capas de protección, estas no son suficientes para controlar el alto volumen de ataques basados en ingeniería social. Los equipos de ciberseguridad se ven sobrepasados por la cantidad de emails sospechosos que tienen que procesar, haciendo que los tiempos de Detección y Respuesta a Incidentes tomen semanas e incluso meses.

Para que una solución de Email Security sea efectiva, esta debe estar basada en Inteligencia Artificial, Aprendizaje Automático, Inteligencia compartida; debe ser rápida de instalar y fácil de operar. La solución debe ser capaz de integrarse con las plataformas actuales de email tales como Office 365, Google Workspace, Exchange, etc.

Problema Actual

Volumen de ataque:

- Cada día se envían más de 3.000 millones de emails con ataques tipo spoofing.

- 94% de todo el Malware se envía por email.

- Alrededor del 30% de todos los compromisos de seguridad son debidos al Phishing.

- Se roban 28.538 credenciales cada minuto.

Dificultad para la detección:

- Los ataques BEC son indetectables para las herramientas basadas en firmas.

- El 22% de todas las brechas de seguridad se deben a la ingeniería social.

- 24 meses es el tiempo promedio para detectar credenciales comprometidas.

- Limitaciones de las herramientas de protección tradicionales: Los proveedores de soluciones de email tienen algunas capas de protección limitadas, por ejemplo: Microsoft solo permite aplicar cada política anti-phishing a un máximo de 60 usuarios. Además, estas no tienen la capacidad de controlar:

- Ataques de Ingeniería social: Los ataques basados en el comportamiento humano son prácticamente imposible de prevenir por estas herramientas sin tener una alta tasa de falsos positivos, afectando la operación normal de las organizaciones.

- Zero-day / N-day Attacks: Cada día se descubren más de 300.000 variantes de Malware. Las herramientas tradicionales basadas en firmas no pueden detectar este tipo de ataques.

- Ataques polimórficos: Las variantes polimórficas cambian de forma constante sus características de identificación para evitar ser detectadas.

Recursos Operacionales Limitados:

Los equipos de ciberseguridad se ven sobrepasados por la cantidad de emails sospechosos que tienen que procesar, haciendo que los tiempos de Detección y Respuesta a Incidentes (MTTD, MTTR) tomen meses.

Alta dependencia de la reacción de los usuarios finales:

El usuario final es el eslabón mas débil de la cadena de ciberseguridad. El 25% de todos los ataques de Phishing llegan a las bandejas de entrada y el tiempo promedio en que un usuario hace click en un link es de 86 segundos.

Plataformas integradas de comunicación, mensajería, colaboración, ofimática y almacenamiento:

Con solo vulnerar un usuario de un entorno Office 365 o Google Workspace, se puede comprometer toda la infraestructura debido a la integración total que proveen estos servicios.

RESUMEN DEL PROBLEMA:

Nos enfrentamos a una amenaza basada en un tipo de ataque muy fácil de ejecutar de forma automatizada y masiva, que tiene una alta probabilidad de éxito porque no se puede controlar de forma efectiva con las herramientas tradicionales, requiere una dedicación prácticamente exclusiva de un personal de TI sobrecargado y gran parte de la responsabilidad recae en usuarios finales estresados por su día a día.

Efectos del Problema

- El 57% de los negocios reportan pérdidas por culpa del Account Take Over.

- El Phishing causa pérdidas por USD$17.700 cada minuto.

- Los negocios pierden en promedio el equivalente a 50 días de productividad por cada ataque de malware.

- Las pérdidas en dólares se han duplicado cada año en los últimos 5 años.

- Las pérdidas por cada ataque BEC son de USD$120.000 en promedio.

¿Qué debería tener una solución de Email Security?

Para lograr una seguridad efectiva en el email se necesita contar con herramientas que sean capaces de proteger en todo el espectro de amenazas, al tiempo que crea una conciencia de seguridad en los usuarios finales por medio de un entrenamiento continuo, y con un alto grado de autonomía y automatización para gestionar el alto volumen de ataques, liberando de carga operativa al personal de TI para que pueda dedicarse a las tareas estratégicas y tácticas.

Problema / Solución

Volumen de Ataque. / Alto nivel de automatización.

Dificultad para la detección. / Protección en todo el espectro de amenazas. Aprendizaje automático e inteligencia artificial. Heurística y análisis comportamental. Monitoreo continuo de las bandejas de entrada. Gran red de inteligencia compartida de amenazas.

Recursos operacionales limitados. / Alto nivel de autonomía y automatización. Facilidad de implementación, operación y soporte. Falsos positivos mínimos. Rápida detección y remediación.

Dependencia de usuarios finales. / Detección y cuarentena de las amenazas antes de que lleguen a las bandejas de entrada. Entrenamiento continuo. Simulación de ataques. Banners de Alerta.

Plataformas integradas. / Protección integral de las herramientas de colaboración (Google Workspace, Office 365, etc.)

Las soluciones de Email Security de Ventura Systems ofrecen todo lo que se requiere actualmente para mantener controlados los riesgos asociados al Email en beneficio de la organización y el personal de TI.

Ventajas de las soluciones de Email Security de Ventura Systems

- Rápidas de implementar: Con solo un par de clics están listas para ser usadas.

- Detección, clasificación, respuesta y remediación automática.

- Agrupan en un mismo incidente todos los emails sospechosos similares.

- Remediación con un solo clic.

- Integración de múltiples Antivirus, Sandboxes e inteligencia de amenazas.

- Escaneo de los históricos de las bandejas de entrada para detectar y remover amenazas existentes.

- Monitoreo continuo de bandejas de entrada para detectar y eliminar ataques polimórficos y amenazas en estado de hibernación.

- Inteligencia Artificial:

- Creación de perfiles de cada usuario basados en los históricos de comunicaciones, contenidos, comportamientos, contactos externos e internos y otros metadatos para prevenir Spoofing / Impersonations.

- Natural Language Processing (NPL): Detectan, reconocen y alertan emails con palabras normalmente usadas en ataques de Phising (transferencia, banco, cuenta, factura, multa, etc.).

- Entrenamiento Continuo: Simulación automática de ataques de phishing para verificar el grado de alerta de los empleados.

- Nativas de nube: No requiere hardware adicional y no presenta los inconvenientes de las herramientas tradicionales que se quieren mudar a la nube.

- Integración total de los dominios de trabajo.

Ventajas de trabajar con Ventura Systems

- Soporte constante del Blue Team de Ventura Systems.

- Todas las alertas recibidas de un cliente son compartidas y gestionadas con toda la base de clientes de Ventura Systems.

- Entrenamiento en el uso de las herramientas.

- Entrenamiento de los empleados en Conciencia de Seguridad (Security Awareness).

Contexto

Palabras Clave:

Malware: Software malicioso que se usa para destruir, comprometer o acceder a un sistema operativo.

Ransomware: Malware que bloquea el acceso de la víctima a un sistema o información hasta pagar un rescate.

¿Que es Phishing?

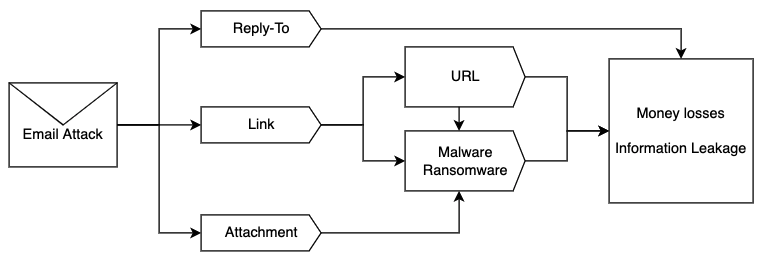

Es una técnica (o conjunto de técnicas) que busca engañar a una víctima para que revele información sensible o transfiera dinero a un atacante, quien finge ser una organización o persona de confianza. El medio más utilizado para los ataques de Phishing es el correo electrónico. Cuando la víctima abre el email encuentra un mensaje diseñado para generarle miedo y llevarlo a tomar una de las siguientes acciones:

- Responder el correo revelando información clasificada.

- Descargar un adjunto malicioso, o hacer clic en un link que puede ejecutar un malware o direccionarlo a una URL donde se encuentra un sitio que imita al legítimo.

Tipos de Phishing:

Los ataques de Phishing pueden clasificarse básicamente en 2: Ataques generalizados (Bulk Phishing) y Ataques dirigidos (Spear Phishing). Los primeros son una mezcla de SPAM y Phishing donde se envían correos a una lista grande de víctimas potenciales a la espera de que alguna de ellas caiga. Ejemplos de Bulk Phishing:

- Suplantación de entidades de gobierno, como aquellas relacionadas con impuestos y multas de tránsito.

- El famoso email del príncipe de Nigeria y sus diferentes adaptaciones.

- Search Engine Phishing: Se crean sitios maliciosos con dominio y diseño similar al legítimo y se indexan en los motores de búsqueda.

- Content Injection Phishing: El atacante reemplaza parte del contenido de un sitio web para obtener información de los usuarios.

El Spear Phishing por su parte es un ataque diseñado y ejecutado contra una persona u organización específica. Para esto se requiere toda una etapa de reconocimiento para poder diseñar un email que aumente la probabilidad de llevar a la víctima potencial a reaccionar de forma inmediata.

Para ejecutar los ataques de Email Phishing los criminales pueden usar cuentas de email similares (Email Spoofing) o cuentas de correo comprometidas (Email Compromise).

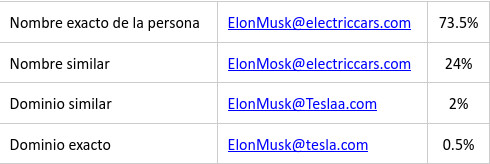

Spoofing Attacks: En este caso los atacantes usan una dirección de email falsa. Los 4 tipos de Spoofing más utilizados son:

Los ataques con Dominio Exacto son menos comunes debido a que pueden prevenirse fácilmente cuando se incorporan SPK y DKIM en las configuraciones del DNS.

Email Compromise:

Para comprometer una cuenta los atacantes deben en primera instancia conseguir las credenciales de acceso; esto se logra normalmente por medio de un correo de phishing con un link que contiene la URL de un sitio que parece legítimo, donde las víctimas ingresan sus credenciales de acceso a sus correos, cuentas bancarias, etc. Este tipo de ataque se conoce como Fake Login Attack. El contenido del email engaña a la gente al hacerle creer que alguna contraseña está próxima a caducar, que alguien intentó entrar a alguna cuenta, que tiene algún mensaje por leer en alguna red social, que debe hacer seguimiento a algún envío, etc. Hay muchas variaciones que pueden llevar a que la persona haga clic en el link e ingrese sus datos donde no debería. Una vez el atacante consigue las credenciales de acceso (Credential Theft) puede robar información confidencial, trasladar fondos o hacerse con el control de la cuenta (Account Take Over). Con una cuenta comprometida los atacantes pueden engañar a empleados de la misma organización o personas dentro de la cadena de valor, sean proveedores o clientes (Email Compromise).

Email Phishing -> Fake Login Attack -> Credential Theft -> Account Take Over

El ataque de phishing con cuentas comprometidas más relevante es el Business Email Compromise (BEC). Este tipo de ataque tiene como objetivo a personas específicas dentro de las organizaciones, aprovechándose de la confianza que estas tienen en la dirección de email del remitente, y así obtener información importante o lograr la transferencia de dinero. Los tipos de BEC más conocidos son:

Personificar CEO o altos ejecutivos: En organizaciones grandes, el atacante se hace pasar por un alto ejecutivo para solicitar información sensible o transferencias de dinero a un empleado de menor rango.

Vendor Email Compromise (VEC): A la empresa le llegan facturas falsas provenientes de un cuenta de correo comprometida de algún proveedor. La persona que recibe el correo puede descargar un archivo malicioso a través de un link o un adjunto, o proceder con el pago de acuerdo a las indicaciones en el correo.

Account Compromise: En este caso la víctima es un cliente de la empresa a quien le envían falsas facturas y solicitudes de pagos a cuentas pertenecientes a los atacantes.

Whaling: Se diferencia de los otros tipos de phishing en que el objetivo es comprometer a personas de alto perfil como políticos, empresarios, celebridades, etc. Las solicitudes de información contenidas en el ataque están más adaptadas a la persona concreta, por ejemplo: Solicitudes de citaciones, quejas de clientes, transacciones financieras concretas, etc. La persona objetivo desprevenida puede verse atraída a revelar información confidencial u otros datos valiosos a los que solo unos pocos individuos tienen acceso.

Todo lo descrito anteriormente puede ser evitado usando una de nuestras herramientas de Email Security. Contáctenos si desea conocerlas y hacer una prueba de concepto.

¿CÓMO LO HACEMOS?

CONSTRUIMOS UNA VISIÓN OBJETIVA

Analizamos el estado actual de sus sistemas de información: Infraestructura física, lógica y postura de seguridad.

DIAGNOSTICAMOS LA EFECTIVIDAD DE LAS MEDIDAS DE SEGURIDAD

Evaluamos los componentes formales y materiales que cimientan la postura de seguridad.

REALIZAMOS EJERCICIOS DE SEGURIDAD OFENSIVA

Nos convertimos en un atacante avanzado persistente y con técnicas de Red Team intentamos comprometer su infraestructura de red.

REMEDIAMOS HALLAZGOS

Removemos y mitigamos los elementos persistentes hallados en la infraestructura de red.

FORMAMOS AL DEPARTAMENTO DE TI

Los capacitamos en la atención idónea de incidentes de seguridad.

CREAMOS CULTURA DE SEGURIDAD

Capacitamos integralmente al componente humano de la organización, con el objeto de crear una cultura de seguridad.

DESCUBRA MÁS SERVICIOS DE VENTURA SYSTEMS

SEGURIDAD OFENSIVA

Descubra el grado de exposición de su organización, vulnerabilidades y riesgos potenciales.

SEGURIDAD DEFENSIVA

Garantice la seguridad, confidencialidad, privacidad e integridad de los sistemas de información de su organización.

CONTINUIDAD DEL NEGOCIO

Le ayudamos a restablecer la operación de su negocio después de un daño o desastre que comprometa los sistemas de información de su organización.

CONSULTORÍA FORMAL

Identifique el estado actual de ciberseguridad de su organización usando como marco de referencia normas internacionales.

CONTÁCTENOS PARA ASEGURAR LA INTEGRIDAD Y CONFIDENCIALIDAD DE SU INFORMACIÓN Y LA CONTINUIDAD DE SU EMPRESA.

Si la información es sensible y le preocupa contactarnos a través del formulario, por favor use SendSafely.

¿ESTÁ BAJO ATAQUE?

¿Necesita soporte inmediato? Por favor póngase en contacto con nosotros para recibir nuestros servicios de respuesta a incidentes y servicios remediativos.